【行业】信息安全:防护手段&策略均面临变革(31页)

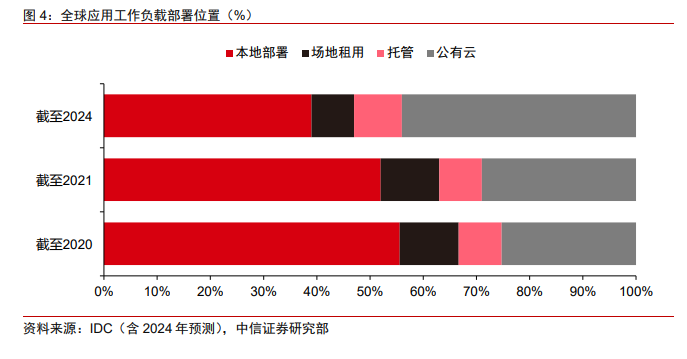

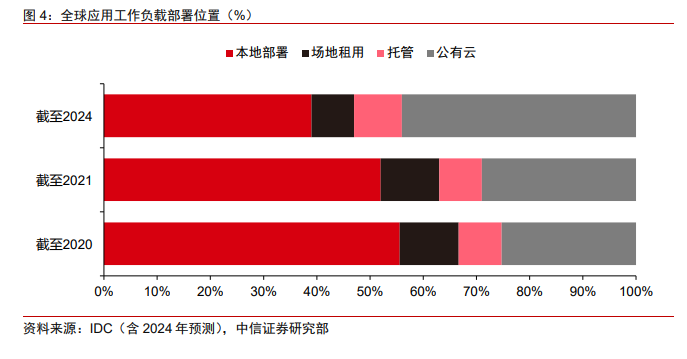

IT 基础设施加速向云端迁移,信息安全迎来变数和机遇。目前,IT 基础设施云化部署已成为高确定性趋势,根据 IDC 数据,存储在公有云中数据已经在 2020 年追平传统数据中心,且占比仍将不断提升;同样根据 IDC 的调研数据,到 2024 年,预计欧美企业IT 部署中 44%将为公有云,较 2020 年的 25%提升近 80%。此前部署在本地的工作负载向云端的迁移,对企业传统的网络安全体系提出了挑战,一方面传统的安全防御体系主要用来保护本地部署的工作负载和数据安全,但难以对云端负载执行有效的防御策略;另一方面,云原生技术渗透带来的应用架构变革(容器、微服务等),以及多云战略的普及等,使得企业 IT 架构日趋复杂且动态,显著增加了安全防御的难度。但与此同时,公有云自身高弹性、高延展性的特点使得海量安全数据的储存、关联、分析成为可能,新一代安全厂商能够利用基于数据集持续训练和优化 ML 算法,用基于 AI 的主动防御取代过去基于历史数据的被动防御,显著提升防范能力、规避相关损失。因此,我们认为云迁移带来的防御范围和防御难度的升级将显著增加公司的安全开支,而利用公有云优势提供防御服务的新一代安全厂商将受益最为明显。 远程办公快速渗透,企业网络边界日益模糊。传统的安全体系下,企业大部分开销被用于保障流量在网络内外的传输安全,即将所有企业流量汇集到网关,同时通过网络外围防火墙阻止所有不良流量。网络外围安全系统通过网络位置来划分“信任区域”,外部不受信任,内部则属于受信特权网络。但这种基于网络位置的安全体系存在着天然缺陷,一旦被渗透到信任区域,将无法有效隔离和保护数据资产。随着云计算和移动设备的快速普及,企业计算环境日益分散,网络边界日益模糊,网络外围的安全也越来越难以得到保护:当员工开始移动时,VPN 通过扩展网络将内部信任扩展到远程员工,而攻击者会通过非法获取 VPN 凭据以滥用此信任;当需要外部访问时,服务又会移动到 DMZ(demilitarized zone,为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题而设立的一个非安全系统与安全系统之间的缓冲区)中,从而使它们暴露给攻击者。究其本质,过度的隐性网络信任,会产生过度的潜在风险。在这种背景下,零信任网络访问(ZTNA)和安全访问服务边缘(SASE)应运而生并快速普及。

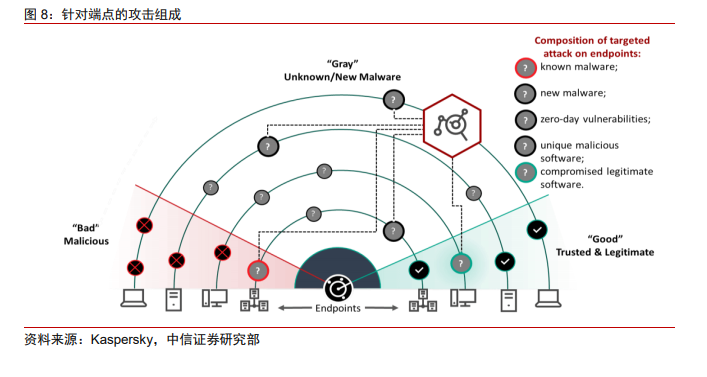

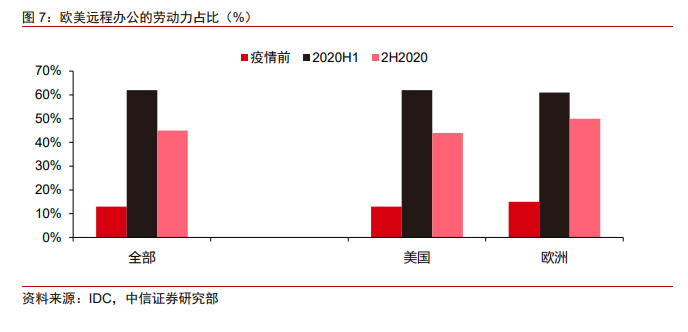

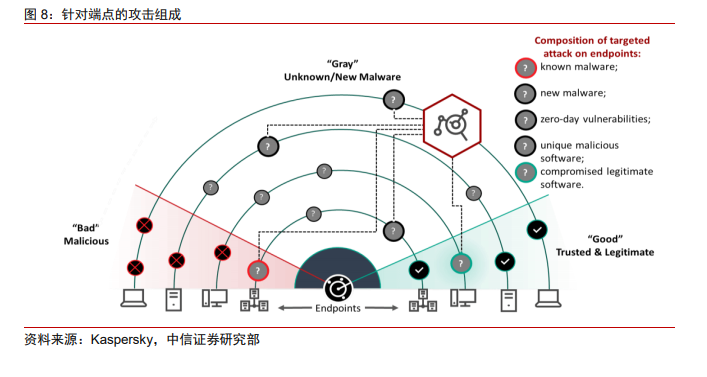

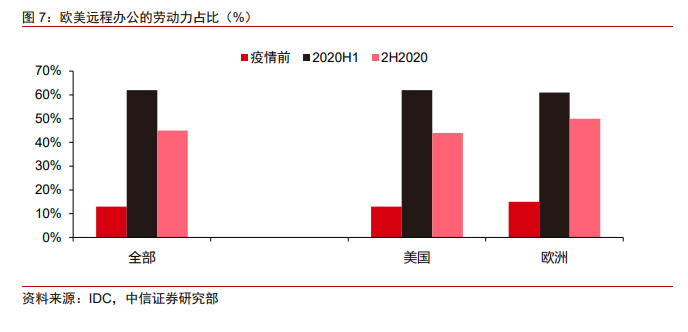

远程办公快速渗透,企业网络边界日益模糊。传统的安全体系下,企业大部分开销被用于保障流量在网络内外的传输安全,即将所有企业流量汇集到网关,同时通过网络外围防火墙阻止所有不良流量。网络外围安全系统通过网络位置来划分“信任区域”,外部不受信任,内部则属于受信特权网络。但这种基于网络位置的安全体系存在着天然缺陷,一旦被渗透到信任区域,将无法有效隔离和保护数据资产。随着云计算和移动设备的快速普及,企业计算环境日益分散,网络边界日益模糊,网络外围的安全也越来越难以得到保护:当员工开始移动时,VPN 通过扩展网络将内部信任扩展到远程员工,而攻击者会通过非法获取 VPN 凭据以滥用此信任;当需要外部访问时,服务又会移动到 DMZ(demilitarized zone,为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题而设立的一个非安全系统与安全系统之间的缓冲区)中,从而使它们暴露给攻击者。究其本质,过度的隐性网络信任,会产生过度的潜在风险。在这种背景下,零信任网络访问(ZTNA)和安全访问服务边缘(SASE)应运而生并快速普及。 安全威胁形态演化升级,传统端点安全产品问题凸显。最早期的网络威胁源自所谓的病毒,因此最早的终端防护手段就是杀毒软件和防火墙。然而随着恶意威胁由原来的盲目、直接、粗暴转变为有目标、精确、持久隐秘,传统端点安全产品的问题愈发突出:(1)应对机制是被动的,只有受到攻击后才能感知和捕获;(2)无法有效防御具有针对性的攻击,例如利用恶意软件的变种、脚本化工具将恶意软件加壳使其随机产生新的恶意软件等;(3)传统防御产品依靠特征库的更新来发现新的恶意威胁,但随着攻击者们使用不同技术逃避传统的检测和防御,同时每天新增恶意样本,这种检测手段显得力不从心,整体规模也愈发臃肿。EPP(终端保护平台)的出现一定程度上弥补了传统杀毒软件的劣势,但同样存在无法应对未知威胁、多个功能模块堆叠等问题。

安全威胁形态演化升级,传统端点安全产品问题凸显。最早期的网络威胁源自所谓的病毒,因此最早的终端防护手段就是杀毒软件和防火墙。然而随着恶意威胁由原来的盲目、直接、粗暴转变为有目标、精确、持久隐秘,传统端点安全产品的问题愈发突出:(1)应对机制是被动的,只有受到攻击后才能感知和捕获;(2)无法有效防御具有针对性的攻击,例如利用恶意软件的变种、脚本化工具将恶意软件加壳使其随机产生新的恶意软件等;(3)传统防御产品依靠特征库的更新来发现新的恶意威胁,但随着攻击者们使用不同技术逃避传统的检测和防御,同时每天新增恶意样本,这种检测手段显得力不从心,整体规模也愈发臃肿。EPP(终端保护平台)的出现一定程度上弥补了传统杀毒软件的劣势,但同样存在无法应对未知威胁、多个功能模块堆叠等问题。

远程办公快速渗透,企业网络边界日益模糊。传统的安全体系下,企业大部分开销被用于保障流量在网络内外的传输安全,即将所有企业流量汇集到网关,同时通过网络外围防火墙阻止所有不良流量。网络外围安全系统通过网络位置来划分“信任区域”,外部不受信任,内部则属于受信特权网络。但这种基于网络位置的安全体系存在着天然缺陷,一旦被渗透到信任区域,将无法有效隔离和保护数据资产。随着云计算和移动设备的快速普及,企业计算环境日益分散,网络边界日益模糊,网络外围的安全也越来越难以得到保护:当员工开始移动时,VPN 通过扩展网络将内部信任扩展到远程员工,而攻击者会通过非法获取 VPN 凭据以滥用此信任;当需要外部访问时,服务又会移动到 DMZ(demilitarized zone,为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题而设立的一个非安全系统与安全系统之间的缓冲区)中,从而使它们暴露给攻击者。究其本质,过度的隐性网络信任,会产生过度的潜在风险。在这种背景下,零信任网络访问(ZTNA)和安全访问服务边缘(SASE)应运而生并快速普及。

远程办公快速渗透,企业网络边界日益模糊。传统的安全体系下,企业大部分开销被用于保障流量在网络内外的传输安全,即将所有企业流量汇集到网关,同时通过网络外围防火墙阻止所有不良流量。网络外围安全系统通过网络位置来划分“信任区域”,外部不受信任,内部则属于受信特权网络。但这种基于网络位置的安全体系存在着天然缺陷,一旦被渗透到信任区域,将无法有效隔离和保护数据资产。随着云计算和移动设备的快速普及,企业计算环境日益分散,网络边界日益模糊,网络外围的安全也越来越难以得到保护:当员工开始移动时,VPN 通过扩展网络将内部信任扩展到远程员工,而攻击者会通过非法获取 VPN 凭据以滥用此信任;当需要外部访问时,服务又会移动到 DMZ(demilitarized zone,为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题而设立的一个非安全系统与安全系统之间的缓冲区)中,从而使它们暴露给攻击者。究其本质,过度的隐性网络信任,会产生过度的潜在风险。在这种背景下,零信任网络访问(ZTNA)和安全访问服务边缘(SASE)应运而生并快速普及。 安全威胁形态演化升级,传统端点安全产品问题凸显。最早期的网络威胁源自所谓的病毒,因此最早的终端防护手段就是杀毒软件和防火墙。然而随着恶意威胁由原来的盲目、直接、粗暴转变为有目标、精确、持久隐秘,传统端点安全产品的问题愈发突出:(1)应对机制是被动的,只有受到攻击后才能感知和捕获;(2)无法有效防御具有针对性的攻击,例如利用恶意软件的变种、脚本化工具将恶意软件加壳使其随机产生新的恶意软件等;(3)传统防御产品依靠特征库的更新来发现新的恶意威胁,但随着攻击者们使用不同技术逃避传统的检测和防御,同时每天新增恶意样本,这种检测手段显得力不从心,整体规模也愈发臃肿。EPP(终端保护平台)的出现一定程度上弥补了传统杀毒软件的劣势,但同样存在无法应对未知威胁、多个功能模块堆叠等问题。

安全威胁形态演化升级,传统端点安全产品问题凸显。最早期的网络威胁源自所谓的病毒,因此最早的终端防护手段就是杀毒软件和防火墙。然而随着恶意威胁由原来的盲目、直接、粗暴转变为有目标、精确、持久隐秘,传统端点安全产品的问题愈发突出:(1)应对机制是被动的,只有受到攻击后才能感知和捕获;(2)无法有效防御具有针对性的攻击,例如利用恶意软件的变种、脚本化工具将恶意软件加壳使其随机产生新的恶意软件等;(3)传统防御产品依靠特征库的更新来发现新的恶意威胁,但随着攻击者们使用不同技术逃避传统的检测和防御,同时每天新增恶意样本,这种检测手段显得力不从心,整体规模也愈发臃肿。EPP(终端保护平台)的出现一定程度上弥补了传统杀毒软件的劣势,但同样存在无法应对未知威胁、多个功能模块堆叠等问题。